01. Contexte & Objectifs

Dans le cadre de mon alternance, j'ai identifié que le facteur humain restait le maillon faible de notre sécurité. Malgré des firewalls et antivirus performants, un simple clic peut compromettre le réseau.

L'objectif n'était pas de piéger pour punir, mais d'éduquer. J'ai obtenu l'accord formel de la direction pour lancer une campagne de simulation réaliste.

- Évaluer le niveau de vigilance actuel.

- Identifier les services les plus vulnérables.

- Tester la réactivité de la cellule IT (Blue Team).

02. Architecture Technique

Configuration Clé :

"listen_url": "0.0.0.0:80",

"use_tls": true,

"contact_address": "support-microsoft-security@update-auth.com"

// Achat d'un nom de domaine similaire (Typosquatting) pour crédibilité

03. Le Scénario d'Attaque

L'Email Appât (IA)

Génération d'un email ultra-réaliste via IA Générative pour maximiser la crédibilité et le taux d'ouverture.

- • Scénario : Maintenance urgente du service de messagerie.

- • Ton : Institutionnel et pressant.

- • Cible : Ensemble du personnel du laboratoire.

Clonage Zimbra

Clone parfait de l'interface de connexion Zimbra du laboratoire.

- • Copie CSS/HTML exacte.

- • Hébergement sur un domaine cybersquatté.

- • Formulaire capturant les identifiants en temps réel.

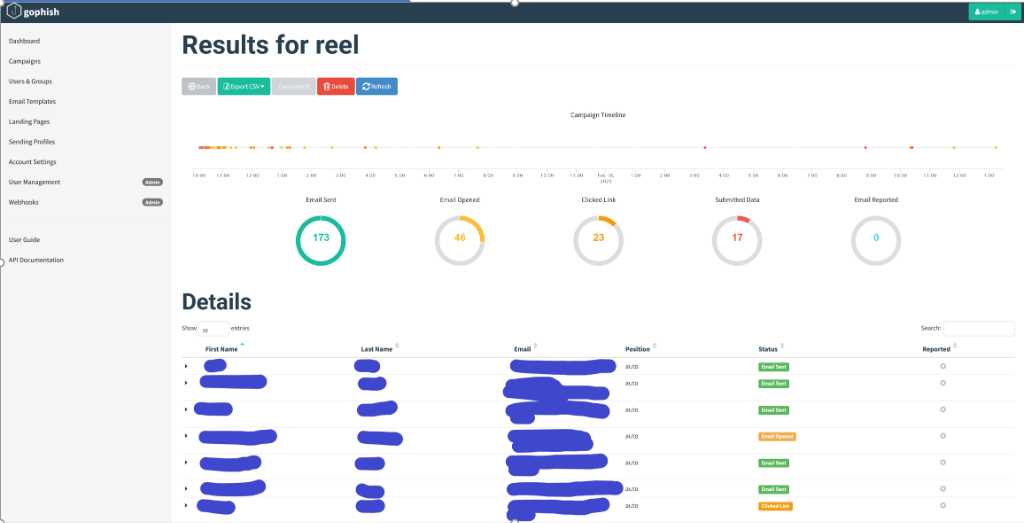

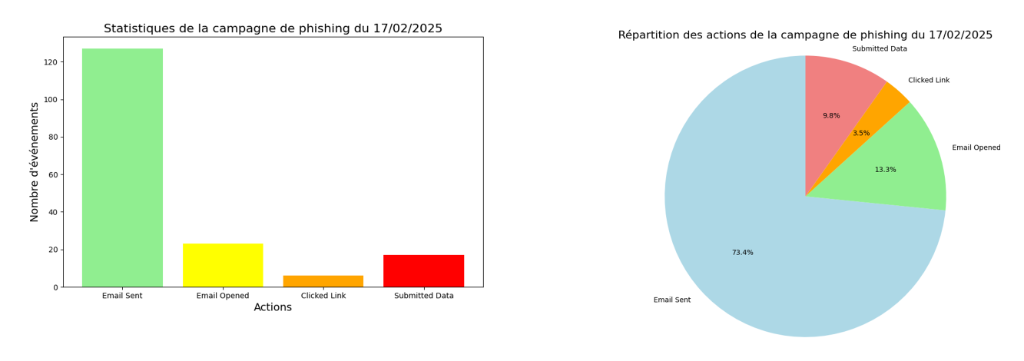

Résultats

Interface de suivi GoPhish

Analyse des données (Python)

Sensibilisation

- Réunion Post-Campagne : Présentation des chiffres et pédagogie sur les indices de phishing.

- Démo Live : Démonstration en direct de l'attaque pour marquer les esprits.

- Diffusion : Présentation invitée par le RSSI auprès d'autres laboratoires et écoles.