🎯 Contexte & Objectifs

La Mission : Construire une infrastructure sécurisée et supervisée pour une PME, en respectant les recommandations strictes de l'ANSSI (Guide d'interconnexion).

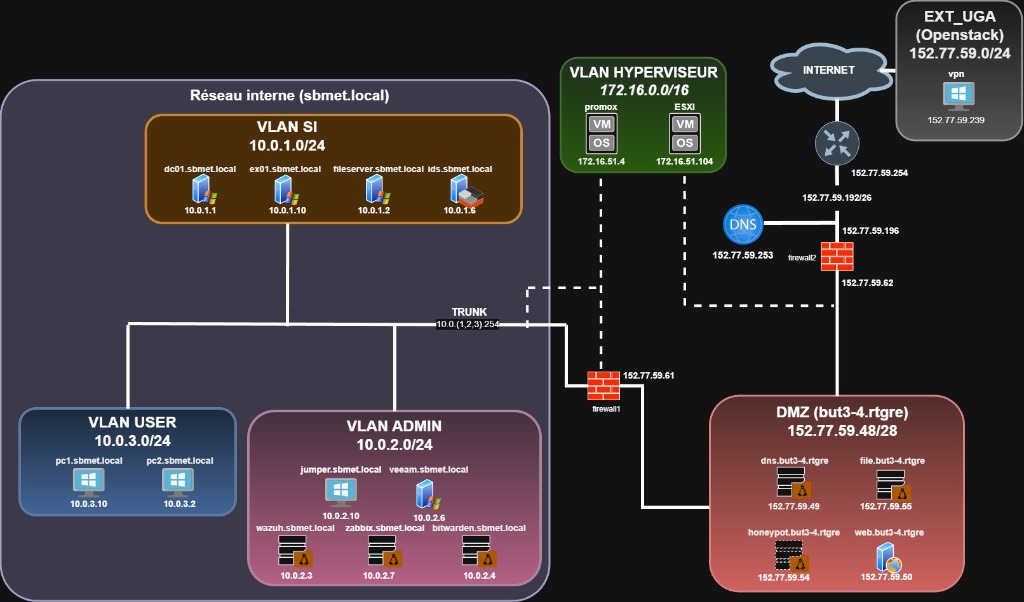

- Défense en profondeur : Architecture double pare-feu hétérogène (Watchguard + PfSense)

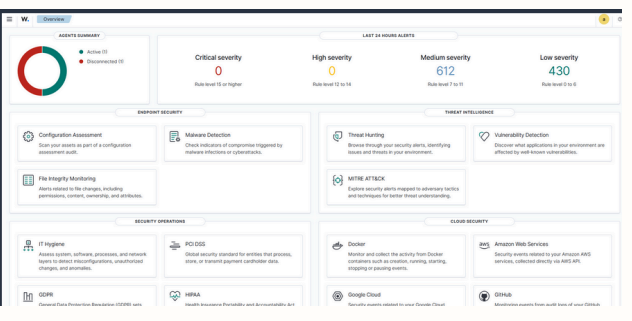

- Segmentation stricte : LAN Interne, DMZ, Admin, Hyperviseur (VLANs)

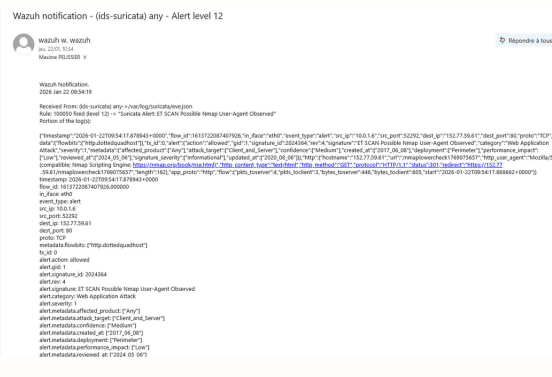

- Monitoring continu : SIEM Wazuh, IDS Suricata et supervision Zabbix

- Tiering AD : Ségrégation des privilèges T0/T1/T2 et Bastion d'administration

Réseau Sécurisé

VLANs, VPN Nomade, Routage sécurisé

Défense Active

SIEM, Hardening OS, Politique stricte

Infrastructure

Windows Server, Linux, Virtualisation

Supervision

Logs centralisés, Alertes temps réel

🏗️ Architecture Technique

Zone Interne (LAN)

- Active Directory sécurisé

- Serveur de fichiers centralisé

- VLANs admin isolés

- Postes utilisateurs sécurisés

DMZ Publique

- Serveur Web exposé

- DNS externe (FQDN)

- Serveur fichiers externe

- WAF (Web Application Firewall)

Firewalling Strict

- Pare-feu stateful

- IPS/IDS activé

- Règles deny by default

- Différenciation interne/externe

Architecture segmentée en 3 zones sécurisées avec double barrière de feu (Watchguard + PfSense)

📍 Configuration du Groupe 4

🛠️ Stack Technique & Réalisations Clés

Réalisations Clés

🔐 Active Directory (Tiering)

Modèle de Tiering (T0/T1/T2) pour protéger les comptes privilèges. Audit continu avec PingCastle.

�️ Double Firewalling

Watchguard (Externe) + PfSense (Interne). Diversification pour éviter les failles communes.

🌐 Accès Distant Sécurisé

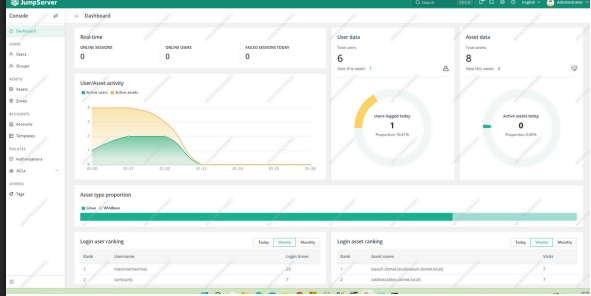

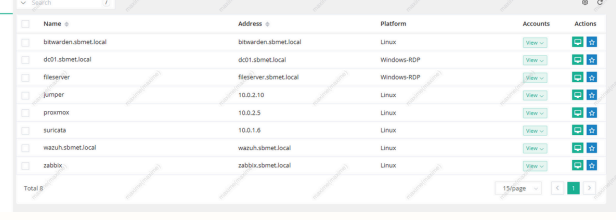

VPN nomade sur PfSense pour l'administration. Bastion (JumpServer) SSH obligatoire pour l'accès interne.

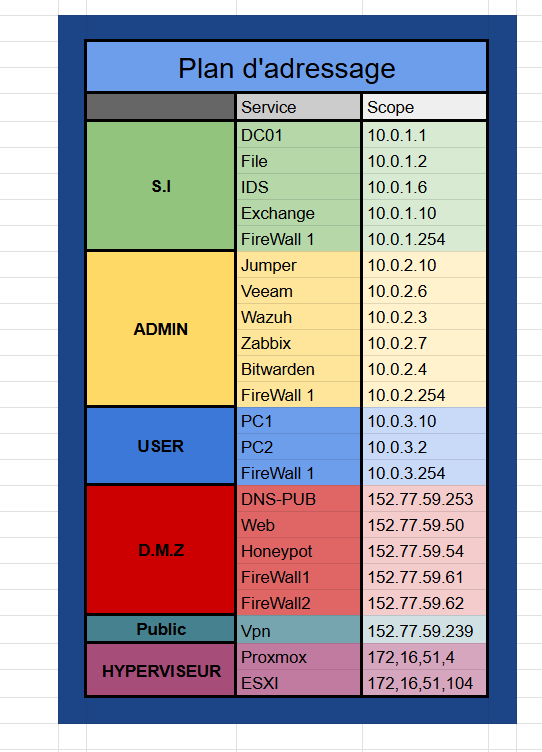

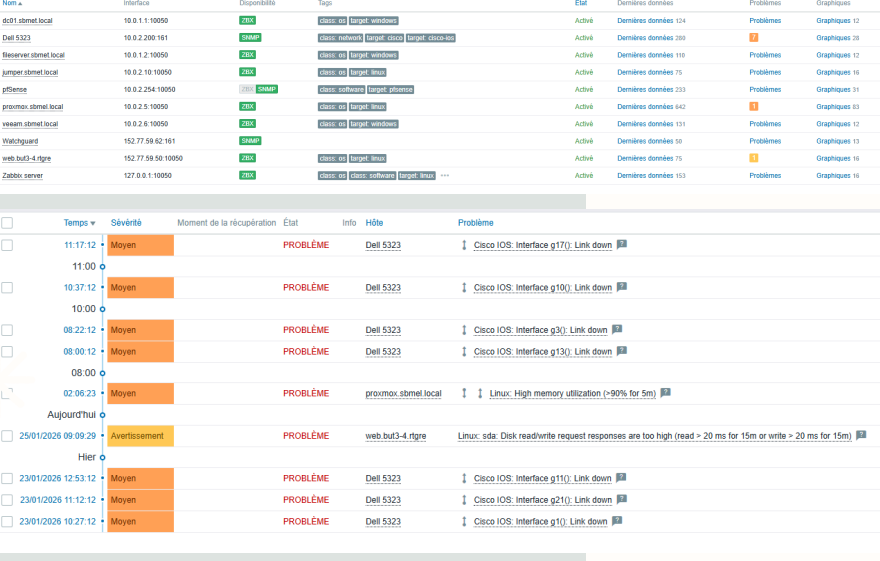

📊 SIEM & Supervision

Wazuh pour la corrélation de logs et Zabbix pour le monitoring de l'infrastructure.

🍯 Hardening & Deception

Durcissement OS (Windows/Linux) et déploiement de pots de miel (T-Pot) en DMZ.

� Résilience

Sauvegardes automatisées avec Veeam Backup et redondance des services.

Technologies Déployées

🖥️ OS & Infrastructure

Windows Server 2022 / Win 11

Linux Debian/Ubuntu (Services)

Proxmox & ESXi (Hyperviseurs)

🌐 Services Réseau

Active Directory (Annuaire)

Apache/Nginx (Web)

Exchange (Messagerie)

BIND 9 (DNS)

🛡️ Sécurité & Monitoring

Watchguard + PfSense (FW)

Wazuh (SIEM)

Suricata (IDS)

T-Pot (Honeypot)

📦 Outils & Ressources

Veeam Backup (Saucegardes)

Bitwarden (Gestion Mots de passe)

Zabbix (Supervision)

👁️ Supervision & Administration

SIEM Wazuh

Supervision & Accès

Threat Intelligence (T-Pot Honeypot)